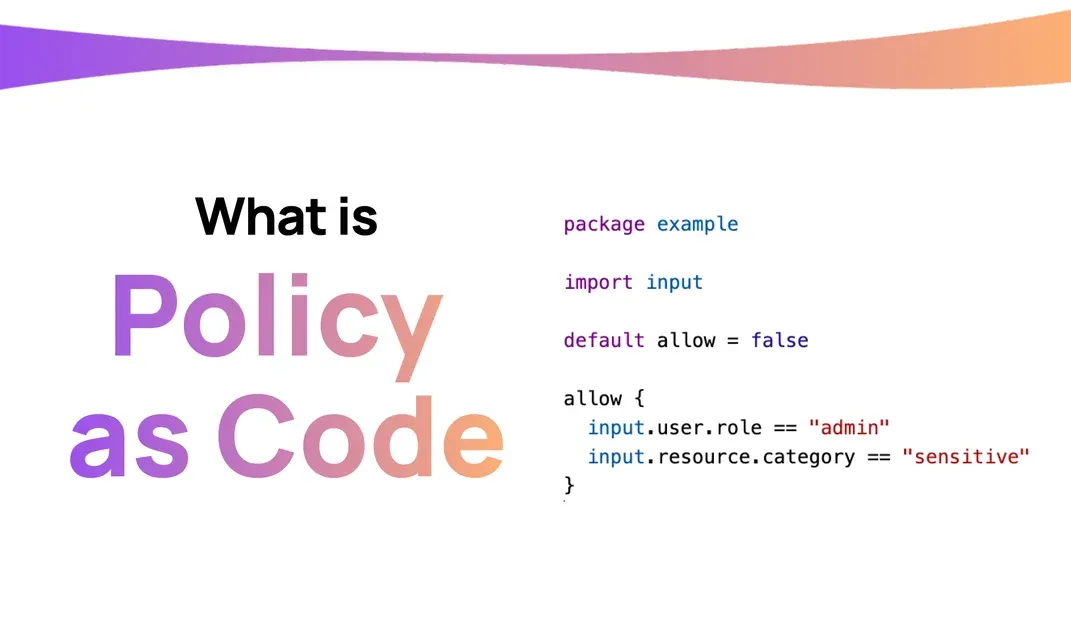

让我们来解析一下“代码即政策”到底是什么意思:

- 它是使用代码定义和管理政策的实践

- 政策可以像其他代码一样进行版本控制、测试和部署

- 它使得在基础设施中自动执行规则成为可能

本质上,PaC将那些潦草写满访问规则的便签纸变成了精致的、可执行的代码,这些代码可以进行版本控制、测试并自动执行。这就像从左轮手枪升级到战术步枪——突然间,你不仅仅是在对政策违规做出反应,而是在它们发生之前就加以预防。

引入Open Policy Agent:政策执行的多功能工具

Open Policy Agent (OPA) 是一个开源的、通用的政策引擎,它统一了你整个技术栈的政策执行。就像是为你的政策配备了一个通用翻译器——只需用OPA的领域特定语言Rego编写一次,就可以在任何地方执行。

为什么OPA如此出色:

- 云原生和容器友好

- 与它所保护的系统解耦

- 支持广泛的使用场景:从Kubernetes准入控制到API授权

- 拥有一个充满活力的、不断增长的社区

动手实践OPA

闲话少说——让我们看看OPA的实际应用!我们将从一个简单的例子开始:为AWS EC2实例实施命名约定。

首先,让我们用Rego定义我们的政策:

package aws.ec2

deny[msg] {

input.resource_type == "aws_instance"

name := input.resource_changes[_].change.after.tags.Name

not startswith(name, "prod-")

msg := sprintf("EC2实例 '%v' 的名称没有以 'prod-' 开头", [name])

}

这个政策确保所有EC2实例的名称都以“prod-”开头。现在,让我们看看如何将其与Terraform集成:

terraform {

required_version = ">= 0.12"

required_providers {

aws = {

source = "hashicorp/aws"

version = "~> 3.0"

}

}

}

provider "aws" {

region = "us-west-2"

}

resource "aws_instance" "example" {

ami = "ami-0c55b159cbfafe1f0"

instance_type = "t2.micro"

tags = {

Name = "prod-webserver"

}

}

为了执行我们的政策,我们可以使用OPA Terraform提供程序:

terraform {

required_providers {

opa = {

source = "open-policy-agent/opa"

version = "~> 1.2.0"

}

}

}

data "opa_policy" "ec2_naming" {

query = "data.aws.ec2.deny"

policy = file("${path.module}/policy.rego")

}

resource "null_resource" "policy_check" {

triggers = {

policy_check = data.opa_policy.ec2_naming.result

}

}

现在,如果我们尝试创建一个名称不以“prod-”开头的EC2实例,Terraform将无法应用操作。太棒了!我们刚刚成功实施了第一个政策!

扩展:OPA在现实世界中的应用

当然,实施命名约定只是冰山一角。OPA可以处理更复杂的场景。让我们看看几个实际应用:

1. Kubernetes准入控制

OPA可以作为Kubernetes的准入控制器,允许你在资源创建或修改之前执行政策。例如:

package kubernetes.admission

deny[msg] {

input.request.kind.kind == "Pod"

container := input.request.object.spec.containers[_]

not container.securityContext.runAsNonRoot

msg := sprintf("容器 '%v' 必须以非root用户运行", [container.name])

}

这个政策确保Pod中的所有容器都以非root用户运行。

2. API授权

OPA还可以用于实现细粒度的API授权。这里是一个简单的例子:

package httpapi.authz

default allow = false

allow {

input.method == "GET"

input.path = ["api", "public", "data"]

}

allow {

input.method == "POST"

input.path = ["api", "data"]

input.user.role == "admin"

}

这个政策允许对“/api/public/data”的公共GET请求,并限制对“/api/data”的POST请求仅限于具有“admin”角色的用户。

注意事项和陷阱:不要被绊倒

尽管OPA功能强大,但有一些需要注意的事项:

- 性能考虑:复杂的政策可能会影响性能。始终对你的政策进行基准测试和优化。

- 学习曲线:Rego虽然强大,但可能难以掌握。投入时间学习其细微差别。

- 政策蔓延:很容易陷入政策混乱。请从一开始就组织和模块化你的政策。

- 测试:不要忘记彻底测试你的政策。OPA提供了用于Rego政策单元测试的工具——请使用它们!

总结:政策执行的未来

使用OPA进行代码即政策管理不仅仅是管理规则的一种花哨方式——它是我们在云时代如何处理治理和安全的范式转变。通过将政策视为代码库中的一等公民,我们获得了:

- 在政策执行中的一致性和可靠性提高

- 更快地响应不断变化的合规要求

- 开发、运营和安全团队之间更好的协作

- 增强的审计和跟踪政策变化的能力

随着云环境的复杂性不断增加,像OPA这样的工具将在维护秩序和安全方面变得越来越重要。所以,伙伴们,云治理的未来是用代码书写的,是时候我们都学会说它的语言了!

“在云计算的世界里,政策比防火墙更强大。” - 未知的云牧人

思考题

在你骑马走向夕阳之前,思考这些问题:

- 代码即政策如何改变你组织中开发、运营和安全团队之间的动态?

- 在你当前的项目中,OPA有哪些潜在的使用案例?

- 你如何将OPA集成到现有的CI/CD管道中?

记住,在云计算的狂野西部,你的政策就是你的法律。确保它们用每个人都能理解和执行的语言书写。编码愉快,愿你的政策始终清晰,违规行为少之又少!