机密计算为何如此重要?

在深入探讨之前,让我们先了解一下为什么机密计算在科技界引起了轰动:

- 数据保护升级:不仅在静止和传输中保护数据,还在处理过程中保护数据

- 解决信任问题:非常适合在共享环境中处理敏感工作负载

- 轻松合规:帮助满足金融、医疗等领域的严格监管要求

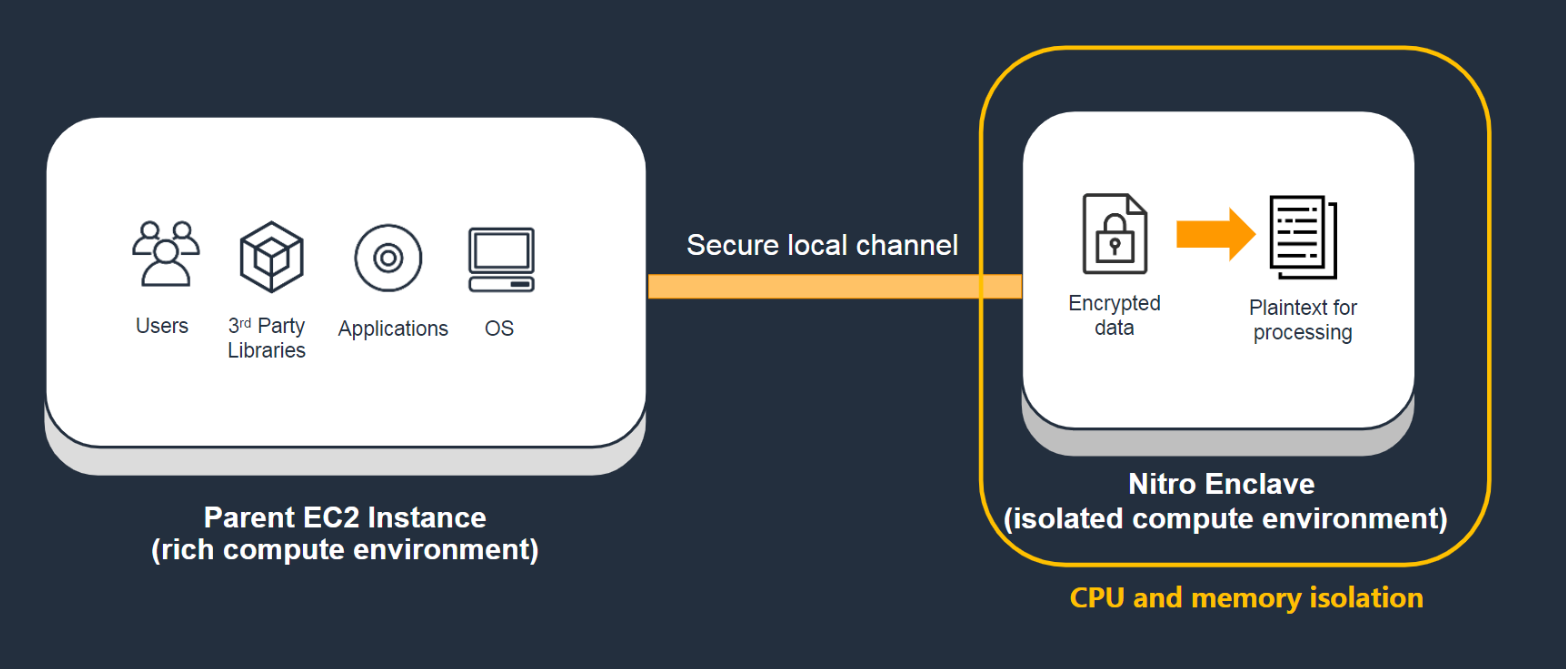

现在,让我们来看看 AWS Nitro Enclaves——亚马逊对机密计算挑战的解决方案。就像在你已经安全的 AWS 实例中有一个秘密房间。酷吧?

AWS Nitro Enclaves 入门

首先,让我们设置我们的实验环境。你需要:

- 一个 AWS 账户(显然!)

- 支持 Nitro Enclaves 的 EC2 实例(不是所有的实例都支持 enclaves)

- 安装 AWS CLI 和 Nitro CLI

一旦你准备好这些,就可以创建我们的第一个 enclave。以下是快速入门代码片段:

# 创建一个 enclave

nitro-cli run-enclave --cpu-count 2 --memory 4096 --eif-path /path/to/your/enclave.eif

# 检查状态

nitro-cli describe-enclaves

使用 Nitro Enclaves 构建安全后端

现在我们已经设置好了我们的秘密基地,让我们在其中构建一些有趣的东西。我们将创建一个简单的后端,在 enclave 中处理敏感数据。以下是计划:

- 在 enclave 中设置一个基本的 Flask 应用

- 使用 AWS KMS 实现安全密钥管理

- 创建一个用于数据处理的 API 端点

- 使用认证来验证我们 enclave 的完整性

1. 在 Enclave 中设置 Flask

首先,让我们创建一个最小的 Flask 应用。记住,这段代码将在 enclave 中运行:

from flask import Flask, request, jsonify

import kms_utils # 我们稍后会创建这个

app = Flask(__name__)

@app.route('/process', methods=['POST'])

def process_data():

data = request.json['data']

# 在这里安全地处理数据

result = "Processed: " + data

return jsonify({"result": result})

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

2. 实现安全密钥管理

现在,让我们通过安全密钥管理来增加一些趣味。我们将使用 AWS KMS。创建一个名为 kms_utils.py 的文件:

import boto3

from botocore.config import Config

def get_kms_client():

config = Config(

region_name = 'us-west-2',

retries = {

'max_attempts': 10,

'mode': 'standard'

}

)

return boto3.client('kms', config=config)

def decrypt_data(encrypted_data):

kms = get_kms_client()

response = kms.decrypt(CiphertextBlob=encrypted_data)

return response['Plaintext']

3. 创建一个安全的 API 端点

让我们修改我们的 Flask 应用以使用这个密钥管理:

from flask import Flask, request, jsonify

import kms_utils

app = Flask(__name__)

@app.route('/process', methods=['POST'])

def process_data():

encrypted_data = request.json['encrypted_data']

decrypted_data = kms_utils.decrypt_data(encrypted_data)

# 在这里安全地处理解密后的数据

result = "Processed: " + decrypted_data.decode()

return jsonify({"result": result})

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

4. 实现认证

认证就像一个秘密握手,证明你的 enclave 是合法的。让我们将其添加到我们的应用中:

import base64

import json

from flask import Flask, request, jsonify

import kms_utils

import requests

app = Flask(__name__)

def get_attestation_doc():

response = requests.get('http://169.254.169.254/latest/meta-data/enclave-attestation-document')

return base64.b64encode(response.content).decode()

@app.route('/attest', methods=['GET'])

def attest():

return jsonify({"attestation_doc": get_attestation_doc()})

@app.route('/process', methods=['POST'])

def process_data():

# ... (之前的代码)

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

整合所有部分

现在我们有了所有的部分,让我们将其打包成一个 Enclave Image File (EIF):

# 构建 Docker 镜像

docker build -t my-secure-backend .

# 转换为 EIF

nitro-cli build-enclave --docker-uri my-secure-backend:latest --output-file my-secure-backend.eif

# 运行 enclave

nitro-cli run-enclave --cpu-count 2 --memory 4096 --eif-path my-secure-backend.eif

情节加深:潜在的陷阱

就像任何好的间谍电影,总会有障碍需要克服。以下是一些需要注意的事项:

- 资源限制:Enclaves 资源是固定的。请根据工作负载进行规划。

- 调试困难:在 enclaves 中调试可能很棘手。强大的日志记录是你的朋友。

- 网络限制:Enclaves 的网络访问有限。设计架构时请考虑这一点。

任务总结:我们学到了什么

恭喜你,特工!你已经成功进入了 AWS Nitro Enclaves 的机密计算世界。让我们回顾一下我们的任务:

- 我们设置了一个用于处理敏感数据的安全环境

- 使用 AWS KMS 实现了安全密钥管理

- 创建了一个可以在 enclave 中运行的 Flask 应用

- 添加了认证以证明我们 enclave 的完整性

记住,能力越大,责任越大。明智地使用你新获得的技能,并愿你的数据始终保持机密!

进一步情报(双关语)

想深入了解机密计算的世界吗?查看这些资源:

现在去构建一些真正安全的东西吧!你的任务,如果你选择接受的话,现在开始。这篇文章将在 5... 4... 3... 自毁。开玩笑的,它在云端,会永远存在。编码愉快!