TL;DR: HTTPS 并不像我们想象的那样牢不可破

对于喜欢简短科技新闻的人:

- Rowhammer 攻击可以利用 DRAM 的物理特性来翻转比特

- 即使是曾被认为是坚固防线的 ECC 内存也可能存在漏洞

- 由于共享硬件,云环境尤其容易受到攻击

- HTTPS 加密密钥可能会被破坏,导致潜在的数据泄露

现在,让我们深入探讨这个数字兔子洞。

Rowhammer 101:当比特失控时

首先:什么是 Rowhammer?不,它不是雷神的不起眼的表亲。它是一种硬件漏洞,利用 DRAM 的物理布局来导致相邻内存行中的比特翻转。简单来说,就像在老房子里反复用力关门,直到附近墙上的相框掉下来。

这里是 Rowhammer 工作原理的快速可视化:

正常 DRAM: Rowhammer 攻击:

[0][0][0][0] [0][1][1][0]

[0][1][0][1] -> [0][1][0][1]

[1][0][1][0] [1][0][1][0]

[0][0][0][1] [0][1][0][1]

看到那些翻转的比特了吗?混乱就从这里开始。

ECC 内存:虚假的安全感

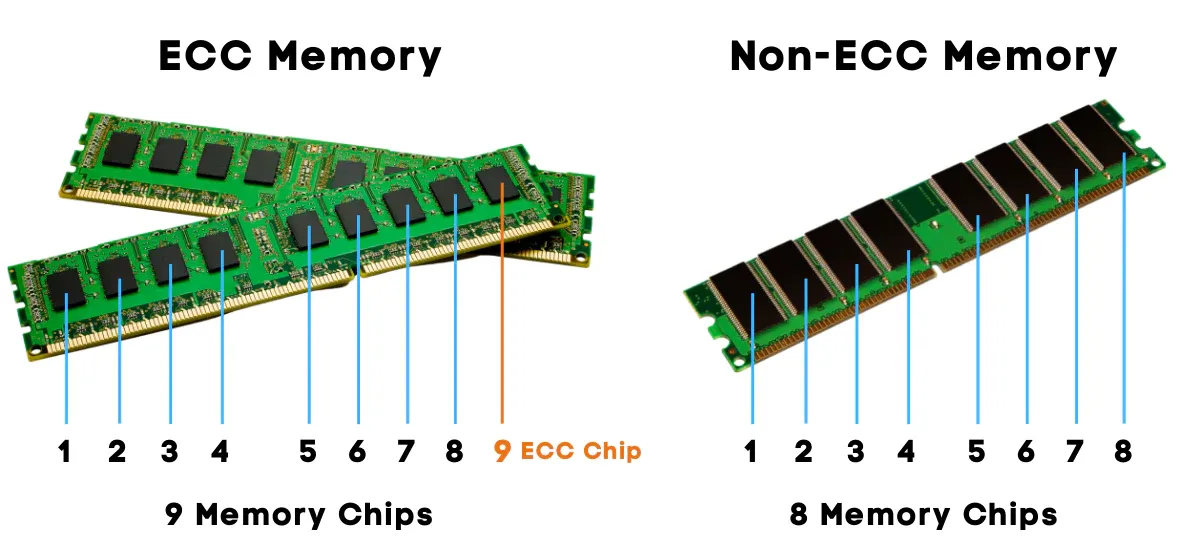

现在,你可能会想,“等等,ECC(错误校正码)内存不是可以防止这种情况吗?”嗯,我的朋友,这就是我们所有人曾经的想法。ECC 内存本应是我们数据的超级英雄斗篷,能够纠正单比特错误并检测双比特错误。但事实证明,即使是超级英雄也有他们的弱点。

最近的研究表明,决心坚定的攻击者可以通过在单个内存字中引发多个比特翻转来压倒 ECC 保护。这就像在玩打地鼠游戏,但地鼠学会了成群出现。

云:您的数据与陌生人混合的地方

云环境为这个已经复杂的情况增加了另一层复杂性。在云中,您与不知名的人共享物理硬件。这种亲密的安排意味着攻击者可能会在与您的敏感数据相同的物理机器上租用一个虚拟机,并从他们自己的服务器角落发起 Rowhammer 攻击。

想象一下,这就像经典的“楼上邻居跳踢踏舞”的数字版本,除了破坏您的睡眠,他们可能会破坏您的加密。

破解 HTTPS:当锤子遇到握手

那么,所有这些内存问题如何转化为破解 HTTPS 呢?这就是事情变得真正有趣(或可怕,取决于您的观点)的地方。

HTTPS 依赖于公钥加密,而公钥加密又依赖于私钥的保密性。这些密钥存储在内存中。你能看到这将走向何方吗?

使用 Rowhammer 的攻击者可能会翻转存储这些私钥的内存中的比特,削弱或完全破坏它们。一旦密钥被破坏,攻击者可能会解密拦截的 HTTPS 流量,甚至冒充安全网站。

一个实际(或多或少)的攻击场景

让我们分解一个假设的攻击:

- 攻击者在云环境中租用一个虚拟机

- 他们确定其虚拟机内存的物理位置

- 使用 Rowhammer,他们在相邻内存中引发比特翻转

- 如果幸运(或坚持不懈),他们会击中包含 HTTPS 私钥的内存

- 被破坏的密钥可以用来破解 HTTPS 加密

当然,这是一个简化版本。实际上,这样的攻击需要相当的技能、资源和一点运气。但即使理论上可能,这也足以让安全研究人员夜不能寐。

防御 Rowhammer 的黑暗艺术

既然我们已经彻底破坏了您的数字安全感,让我们谈谈如何对抗这些操控内存的恶棍。

对于云提供商:

- 改进的内存隔离:在虚拟机之间实施更严格的内存隔离

- 定期 DRAM 刷新:增加 DRAM 刷新的频率以减少 Rowhammer 攻击的窗口

- 硬件升级:使用具有内置 Rowhammer 保护的新型 DRAM 芯片

- 监控:实施系统以检测可能表明 Rowhammer 攻击的异常内存访问模式

对于开发人员和系统管理员:

- 密钥轮换:定期轮换加密密钥以限制漏洞窗口

- 内存布局随机化:实施技术以随机化内存中敏感数据的布局

- 完整性检查:对关键数据结构实施定期完整性检查

- 沙盒技术:使用沙盒技术隔离敏感操作

前方的道路:加强我们的数字堡垒

正如我们所见,网络安全的世界从未静止不动。就在我们认为我们建造了一个坚不可摧的堡垒时,有人找到了将我们使用的砖块反过来对付我们的办法。Rowhammer 漏洞及其破坏 HTTPS 的潜力是一个明确的提醒,安全是一个持续的过程,而不是一次性的成就。

但别担心!发现这些漏洞的聪明头脑正在努力开发对策。攻击者和防御者之间的猫捉老鼠游戏仍在继续,推动着硬件设计和软件安全的边界。

思考的食粮

“唯一真正安全的系统是一个被关闭、浇筑在混凝土块中并密封在带有武装警卫的铅衬房间中的系统。”— Gene Spafford

虽然 Spafford 的话可能显得有些极端,但它强调了一个重要观点:绝对安全是一个神话。我们的目标应该是使攻击变得尽可能困难和不切实际,不断适应新出现的威胁。

总结:永无止境的安全肥皂剧

在我们结束这章网络安全传奇时,让我们回顾一下关键点:

- Rowhammer 攻击甚至可以破坏 ECC 内存

- 云环境为内存安全带来了独特的挑战

- HTTPS 私钥可能容易受到这些攻击的影响

- 需要硬件和软件解决方案来减轻风险

在 ECC 内存中发现 Rowhammer 漏洞及其破坏 HTTPS 的潜力证明了网络安全的不断演变。这个领域中,今天的牢不可破的加密可能成为明天的警示故事。

那么,在这个勇敢的新世界中,开发人员该怎么做呢?保持信息灵通,实施最佳实践,也许最重要的是,保持健康的偏执感。毕竟,在网络安全的世界中,一点点偏执可以走很长的路。

记住,下次有人告诉你 HTTPS 是牢不可破的,你可以会心一笑,说:“其实……” 只要准备好进行长时间的对话,可能还要在餐巾纸上画几个图。

直到下次,让您的比特只在您想要的时候翻转!

进一步阅读

对于那些想深入了解的人:

- RowHammer.js:基于 JavaScript 的 Rowhammer 攻击

- Google Project Zero:利用 DRAM Rowhammer 漏洞获取内核权限

- 在不访问内存的情况下翻转比特:DRAM 干扰错误的实验研究

保持安全,保持好奇,愿您的内存永远无误!